Sicherheit durch Verschlüsselung vs. Sicherheit durch Transparenz

Hört man so manchem Datenschützer zu, bekommt man den Eindruck, personenbezogene Daten sind, um jeden Preis zu schützen. Natürlich ist dieser Satz überspitzt, aber betrachtet man die Details mit objektivem Auge, wird man Abstufungen machen müssen. Dieser Beitrag befasst sich mit dem „Preis“, den wir für den umfangreichen Schutz all dieser personenbezogenen Daten gegebenenfalls bezahlen.

Dazu bedarf es zuallererst eines kurzen Blickes auf die Schutzmaßnahmen zur technischen Sicherheit im Sinne des Art. 32 DSGVO. Maßnahmen, die hier allgemein oft erwähnt werden, sind Anonymisierung und Pseudonymisierung. Sofern sich diese Maßnahmen aufgrund der Nutzungszwecke nicht umsetzen lassen, führt kein Weg vorbei an der Verschlüsselung. Verschlüsselung ist dabei ein Überbegriff für eine Vielzahl an technischen Methoden, die es ermöglicht, dass durch den Einsatz von mathematischen Verfahren nur diejenigen Daten abrufen können, die den entsprechenden Schlüssel zum Entschlüsseln besitzen.

Verschlüsselungen werden hierbei an verschiedenen Stellen des Datenspeicherungs- und Datenübermittlungsprozesses relevant. Einmal werden Daten an ihrem “Lagerort” verschlüsselt. Gleichzeitig wird Verschlüsselung aber auch über den “Transportweg” der Daten gelegt, um sicherzustellen, dass Unberechtigte die Daten während des Transports nicht betrachten und überwachen können.

Alle oben dargestellten Verfahren sind Maßnahmen im Sinne des Art. 32 DSGVO.

Nun gilt es, die praktische Umsetzung dieser Maßnahmen in unserem täglichen Leben zu betrachten. “Lagerorte” in Drittstaaten spielen in dieser erstmal technischen Darlegung nur eine Nebenrolle.

Zur Vereinfachung wollen wir ein paar stark reduzierte Varianten betrachten.

Variante 1

Daten werden an einem Lagerort unverschlüsselt gespeichert. Zugriff und Abruf der Daten werden durch eine Authentifizierung gesichert (das bedeutet: Zugriff ist nur mit Nutzernamen und Kennwort möglich). Die Daten werden über eine Datenleitung unverschlüsselt zwischen dem Lagerort und dem Abrufenden ausgetauscht.

Die dargestellte Variante entspricht einem häufig eingesetzten Netzwerkspeicher in einer Heimanwendung.

Die Variante erfreut sich großer Beliebtheit aufgrund von einfacher Konfiguration und wenig Wartungsaufwand. Das Risiko des Datenverlustes durch Konfigurationsfehler ist minimal. Im Falle eines Problems sind Supportkräfte einfach in der Lage, Daten abzurufen/ einzusehen und ggf. Rekonfigurationen vorzunehmen.

Variante 2

Daten werden an einem “Lagerort” durch einen größeren Anbieter in der “Cloud” gespeichert. Der Cloudanbieter nutzt eine Hard- oder Softwareverschlüsselung der Daten. Jedoch haben der Anbieter selbst und der Kunde Zugriff auf die Daten. Dies gibt Anbieter und Kunden einen Schutz gegenüber dem Zugriff unberechtigter Dritter auf “Ihre” Daten. Gleichzeitig hat der Anbieter die Chance, Support auf den gespeicherten Daten zu erbringen. Es können auch Dienste, wie Virenscans oder andere abwehrende Maßnahmen der IT-Sicherheit angeboten werden. Die Datenübertragungen werden ebenfalls über einen gemeinsam vereinbarten Schlüssel abgesichert. Im Außenverhältnis zu unberechtigten Dritten stellt sich das Verfahren als verschlüsselt dar. Im Innenverhältnis zwischen Anbieter und Nutzer/Kunden entspricht die Absicherung der Variante 1, da sich beide innerhalb der Verschlüsselung befinden.

Diese Variante entspricht in der Kerndarstellung dem aktuellen Standard und somit dem häufigsten Anwendungsfall. Die Variante stellt ein gutes Verhältnis zwischen Performance / Support / Sicherheit und Integrität der Daten dar. In dieser Variante ist der Anbieter in seinen Möglichkeiten zur Durchführung von Sicherheitsmaßnahmen kaum beschränkt. Der Anbieter ist in der Lage, die Daten und den Verkehr zu betrachten und bekommt so einen Eindruck der Aktivitäten seiner Kunden. Diese Daten können heute auch mit technischen Verfahren so anonymisiert werden, dass eine konkrete Bestimmung der Personen / Kunden / Server nur im Fall eines Missbrauchs notwendig ist.

Variante 3

Variante 3 wird oftmals unter dem Begriff der “Bring-your-own-key“ Storage erklärt. Es handelt sich dabei um einen technisch oft diskutierten Ansatz. Die Variante entspricht erst einmal vom Aufbau der Variante 2. Hinzu kommt jedoch, dass die Daten durch den „Kunden/Nutzer“ bereits vor der Speicherung verschlüsselt werden. Sofern Anwendungen auf den Servern laufen, befinden diese sich in eigens verschlüsselten Bereichen. Den Schlüssel hierzu erhält ausschließlich der „Kunde/Nutzer“. Im Ergebnis kann ein Betreiber von Rechenzentren so nicht mehr auf die vorhandenen Daten und Anwendungen blicken. Aufgrund der verwendeten Verschlüsselung ist er technisch nicht mehr in der Lage, in Abläufe und Organisation auf diesen Servern einzugreifen. – Das heißt im Ergebnis auch, dass Wartung / Reparatur, also der klassische „Support“ durch den „Kunden/Nutzer“ durch eigenes Personal oder Dienstleister sichergestellt werden muss. Hierbei werdenhohe Kenntnis im Bereich der eigenen Fachanwendungen von Nöten.

Diskussion

Vereinfacht soll das Spannungsfeld zwischen Sicherheit / Datenschutz und Anwendbarkeit dargestellt werden. Die genannten Varianten können natürlich beliebig durch technische Erweiterungen vereinfacht und verkompliziert werden. Zurück bleibt jedoch das grundsätzliche Spannungsfeld.

Der aufmerksame Datenschützer, und auch so mancher IT-Sicherheits-Verantwortliche favorisieren natürlich zunächst einmal immer die in Variante 3 beschrieben Verfahren. Auf den ersten Blick sieht die Variante im Hinblick auf den Datenschutz und IT-Sicherheit auch sehr verlockend aus. Sie ermöglicht eine sichere Umsetzung der DSGVO gemäß Art. 32 DSGVO in technischer Hinsicht, gleichzeitig bietet sie ein sehr hohes Maß an Sicherheit gegenüber allen „Dritten“. Der Kunde kann sich hier mit hoher Wahrscheinlichkeit davon ausgehen, dass nur er Zugriff auf die Daten und Anwendungen hat.

Die beschriebene Variante 3 lässt deutlich aufwändigere Wartung von Anwendungen und Daten in verschlüsselten Systemen erwarten. Es steht zu befürchten, dass sich einige Anwender aufgrund der fehlenden Fachkenntnisse zu ihren individuellen Anwendungen auf das Bestehen einer Verschlüsselung gegenüber Dritten berufen und die Anwendungssicherheit durch fehlende Wartung abnimmt. Gleichzeitig steigt jedoch die Abhängigkeit von regelmäßigem Support, um die Verfügbarkeit von verschlüsselten Daten und Anwendungen sicherzustellen. Das führt im Ergebnis auch zu deutlich höheren Betriebskosten.

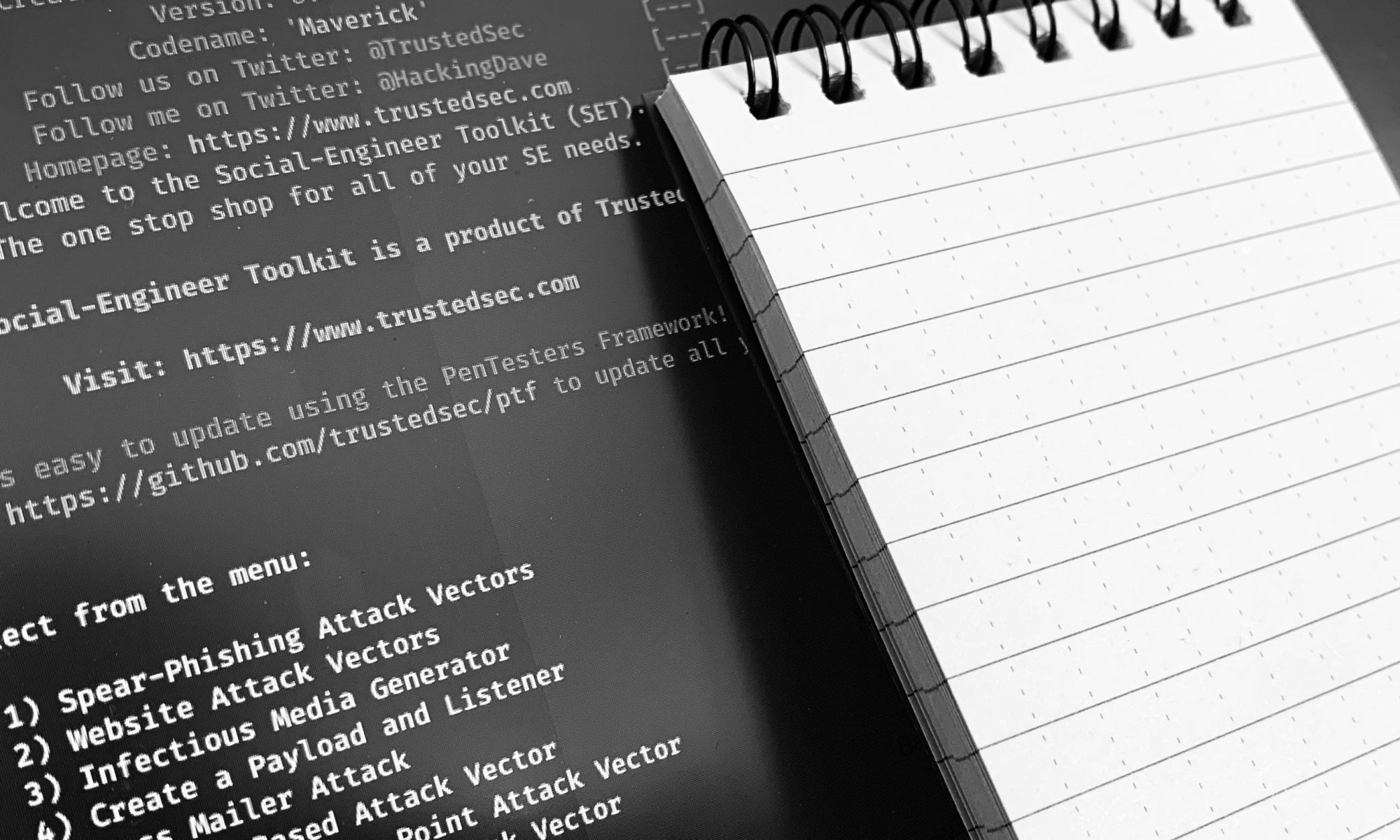

Problematisch an den in Variante 3 dargestellten Schutzvorkehrungen, ist jedoch, dass sienicht nur dem Kunden ein hohes Maß an Sicherheit geben, sondern auch dafür sorgen, dass kriminelle und zerstörerische Organisationen im weltweiten Netz fast vollständig unerkannt agieren können. Der Deckmantel einer umfassenden Verschlüsselung erlaubt es, Anwendungen und Daten selbst bei seriösen Hostern zu betreiben. Somit werden auch Kriminellen leistungsfähige und sehr aktuelle Infrastrukturen zur Verfügung gestellt. Dies stellt das Aufspüren von böswilligen Handlungen durch die verantwortlichen Sicherheitszentren der Hosting-Provider vor ganz neue Herausforderungen. Auch nicht zu vernachlässigen sind die umfangreichen finanziellen Mittel, welche kriminellen Organisationen heute im Bereich Cyber zur Verfügung stehen; die vermutete Menge an finanziellen Mitteln lässt so manches mittelständisches Unternehmen klein aussehen – ganz abgesehen von den finanziellen Möglichkeiten der Ermittlungsbehörden. Hier entsteht ein massives ungleichgewicht zugunsten der Angreifer.

Eine Missbrauchskontrolle, egal ob durch einen Staat, Unternehmen oder neutrale andere Stellen, wird so fast unmöglich. Der Deckmantel der Verschlüsselung ist in der Lage, die schon bereits hohen Zahlen von Cyberangriffen noch weiter zu steigern. Schon jetzt ist die Ermittlung von Tätern äußerst schwer, das Vorgehen gegen diese durch Strafverfolgung eigentlich unmöglich.

Natürlich gibt es noch weitere Aspekte um die Thematik z.B. der Einsatz von hybriden Systemen, vertragliche Regelungen, Backdoor-Zugriffen etc. . Im Ergebnis bleibt jedoch die Frage, ob abgeschlossene sichere Systeme der Weg zur Lösung von technischer Sicherheit im Datenschutz sind, oder ob gerade die Flucht in die Verschlüsselung Tür und Tor für viele neue noch nicht erahnte Angriffsvarianten und keinen Weg der Kontrolle ermöglichen.

Die aufgezeigten Varianten zeigen uns ein Spektrum von „keine Sicherheit“ bis „hohe Sicherheit“. Eine Lösung liegt meist im Kompromiss.

Nach meiner Auffassung müssen wir daran arbeiten, vertragliche Regelungen und angemessene Kontrollen zu entwickeln, um es Hostern zu ermöglichen, für uns „Sicherheit“ zu gewährleisten. Das bedeutet aber auch, dass gegenüber den Anbietern eine entsprechende Transparenz bestehen muss. Hier gilt es, organisatorische Maßnahmen vor den technischen Maßnahmen durchzusetzen, um so in den weltweiten Netzen noch Sicherheit gewährleisten zu können. Natürlich bewahrt uns dieses nicht davor, dass ein Missbrauch hiervon durch einzelne kriminelle oder staatliche Organisationen stattfinden wird. Zum aktuellen Zeitpunkt stellt diese Transparenz jedoch auch den einzigen Schutz gegenüber diesen Gruppierungen dar.

Der Beitrag dient dem Denkanstoß und soll zur offenen Diskussion einladen.